Implementación y automatización de controles basados en directivas para reducir de forma proactiva su superficie de ataque y responder rápidamente a los incidentes.

Implementar Cumplir para conectar

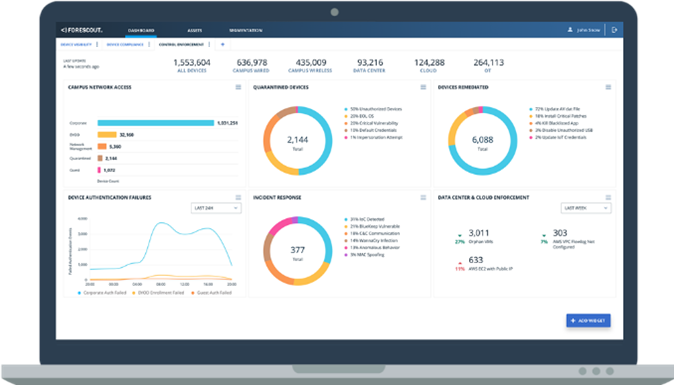

Asegura que los dispositivos internos y transitorios cumplen con las políticas y estándares de seguridad cuando regresan al lugar de trabajo, permite iniciar flujos de trabajo de remediación, de corrección y mitigación de riesgos. Realiza la evaluación de la higiene de dispositivos y corrección automática de los dispositivos para garantizar el cumplimiento, sin agentes. Detección y desactivación de las aplicaciones no autorizadas que introducen riesgos, afectan al ancho de banda de la red o reducen la productividad, así como la identificación de dispositivos con vulnerabilidades de alto riesgo y ausencia de parches críticos.

Controlar el acceso a la red

Haga cumplir los controles de acceso a la red con o sin 802.1X en entornos heterogéneos, sin actualizaciones ni cambios de infraestructura, mediante la implementación del acceso a la red según el usuario, identidad del dispositivo y estado. Utilizando la infraestructura existente y sin requerir actualizaciones de software o hardware. Puede aplicar el acceso seguro a las redes cableadas e inalámbricas para todos los sistemas de EoT gestionados o no gestionados, cumplir los requisitos de auditoría, reducir la superficie de ataque y mitigar rápidamente las amenazas.

Hacer cumplir la seguridad Zero Trust

Implementar políticas de Confianza Cero con privilegios mínimos basadas en el usuario, el dispositivo, la conexión, la postura y el cumplimiento para todos los dispositivos, incluido el IoT. Identificación y bloqueo de dispositivos no fiables, no autorizados, de TI en la sombra y que suplantan dispositivos legítimos.

Automatización de Respuesta a Incidentes

Automatización de respuesta a incidentes de seguridad y contención de amenazas para minimizar la propagación y la interrupción. Identifica los indicadores de riesgo (IoC) en los dispositivos en el momento de la conexión, con el fin de reducir el tiempo medio de respuesta. Aísla y contiene rápidamente los dispositivos comprometidos o maliciosos para evitar la propagación lateral del malware. Capacidad para empezar con acciones de control iniciadas manualmente y aplicar lentamente la automatización para aumentar la eficacia de las operaciones de seguridad.

eyeControl se integra directamente con más de 30 fabricantes (homologados y testeados) de infraestructura de red en cientos de modelos de productos y versiones de firmware.

Realiza la implementación de acciones de reparación y mitigación de riesgos en dispositivos Windows, Mac, Linux, IoT y OT, además de integración nativa para realizar directivas y automatización de controles de la idoneidad de la configuración en despliegues en la nube, como AWS, Azure y VMware.

Aumenta considerablemente la reducción del tiempo medio de respuesta proporcionando a los equipos interdisciplinares de respuesta a incidentes información práctica del contexto de los dispositivos (conexión, ubicación, clasificación y nivel de seguridad del dispositivo).

Para más información haga click aquí.