Autor/a: Michael Clark

Cada vez más organizaciones están avanzando con una arquitectura de confianza cero, especialmente después del anuncio del Departamento de Defensa (DoD) de que planea cumplir ciertos objetivos de confianza cero para septiembre de 2024. La estrategia de confianza cero del Departamento de Defensa acelerará la adopción de la confianza cero a medida que miles de contratistas que trabajan con la agencia implementan sus propias medidas de seguridad de confianza cero.

El Departamento de Defensa considera la confianza cero como la estrategia y la arquitectura de seguridad que mejorarán su resiliencia cibernética y protegerán mejor sus redes contra ataques cibernéticos, incluso mientras continúa expandiendo el trabajo remoto, modernizando su infraestructura tecnológica, acelerando la adopción de la nube y proporcionando un mayor número de socios externos. con acceso a sus sistemas, redes y datos.

Las empresas del sector privado, especialmente aquellas en industrias altamente reguladas, también han logrado avances significativos en la implementación de arquitecturas de confianza cero y el despliegue de tecnologías como el borde del servicio de seguridad (SSE) para que puedan aprovechar los entornos de nube e implementar el trabajo desde cualquier lugar de manera segura. . Pero incluso la ESS tiene sus limitaciones. Por ejemplo, la arquitectura de confianza cero del NIST requiere la capacidad de inspeccionar todo el tráfico que atraviesa una red, pero SSE puede impedir la seguridad y la visibilidad de los equipos de TI sobre parte del tráfico de la red. Además, los silos departamentales que integran soluciones de seguridad independientes pueden aislar entornos y debilitar la seguridad y la comunicación entre departamentos.

Los proveedores de SSE crean túneles seguros para que los datos los atraviesen, pero lo logran bloqueando el acceso a los datos que fluyen a través de esos túneles. Esto significa que las herramientas de visibilidad de la red como NDR y NAV no pueden inspeccionar este tráfico, lo que deja a los equipos de seguridad y de TI con un punto ciego. Para mantener la confianza cero, necesitan visibilidad de todo el tráfico de la red, en cada dominio de seguridad, incluidos los entornos de nube, híbridos y locales. Pero con SSE, a menudo tienen que crear soluciones alternativas para obtener esta visibilidad, como usar modelos de tráfico recreados menos confiables o implementar soluciones de punto final de mano dura que pueden degradar el rendimiento de la red y la experiencia del usuario. O peor aún, renuncian por completo a la visibilidad de este tráfico.

Estas soluciones pueden generar todo tipo de problemas posteriores. Un rendimiento deficiente de la red y una experiencia de usuario deficientes pueden tener efectos negativos en los SLA y la productividad. Las brechas en la arquitectura de confianza cero de una organización debido a la falta de visibilidad pueden generar fuertes multas por incumplimiento en industrias altamente reguladas. Y peor aún, las amenazas pueden pasar desapercibidas en el tráfico cifrado que de otro modo estaría autenticado, lo que les da a los atacantes tiempos de permanencia más prolongados para orquestar campañas más sofisticadas, como el ransomware.

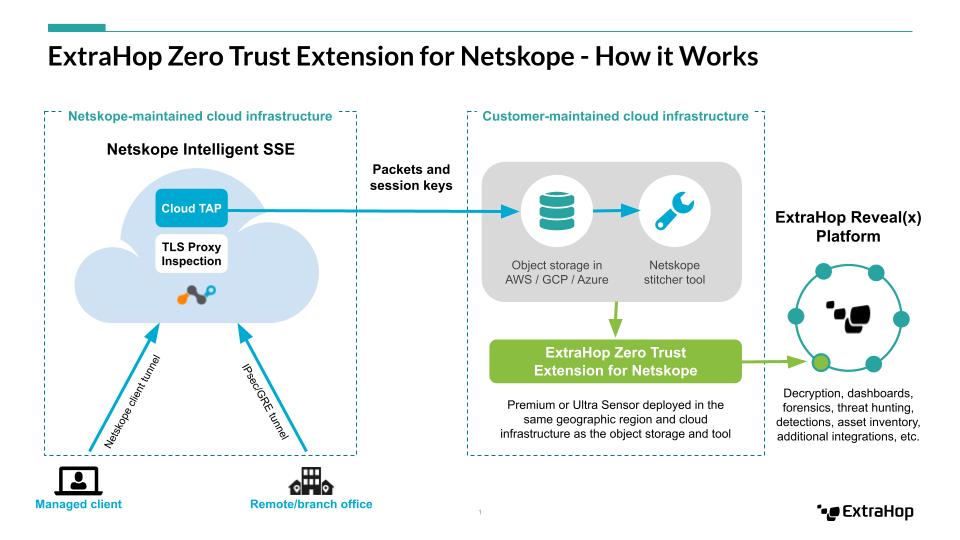

Muchos de nuestros clientes, especialmente aquellos de servicios financieros, atención médica, servicios comerciales y comercio minorista, han expresado su preocupación por estas amenazas. Nosotros escuchamos. La nueva integración entre Netskope y ExtraHop, que combina Netskope Intelligent SSE, dos veces reconocido como líder del Cuadrante Mágico de Gartner Ⓡ para SSE , con ExtraHop Reveal(x), nombrado líder en análisis y visibilidad de red de The Forrester Wave TM , segundo trimestre de 2023 , es diseñado para abordar este problema. Netskope Cloud TAP, en combinación con ExtraHop Zero Trust Extension para Netskope, proporciona a las empresas una visibilidad sin precedentes del comportamiento y la comunicación entre dispositivos y servicios en redes remotas y distribuidas, en implementaciones locales, híbridas y en la nube, a cualquier escala.

¿Entonces, cómo funciona? Netskope Intelligent SSE transmite paquetes de tráfico cifrados y claves de sesión a un sensor ExtraHop Zero Trust Extension y analiza los datos en busca de anomalías de seguridad y rendimiento. Reveal(x) descifra de forma nativa los paquetes de red originales, aprovechando más de 70 protocolos diferentes , para brindar visibilidad completa de prácticamente cualquier fuente de tráfico. El descubrimiento y la clasificación automáticos de dispositivos que se comunican en la red permiten a los equipos de seguridad mapear completamente la superficie de ataque, eliminando así los puntos ciegos. La mirada retrospectiva continua y automatizada de 90 días ayuda a identificar firmas de nuevos CVE y ataques de día cero, mientras que los modelos de aprendizaje automático basados en firmas y comportamiento permiten la detección multicapa de actividad maliciosa con alta confianza.

La visibilidad mejorada proporcionada por la integración permite a las organizaciones cerrar brechas en su postura de seguridad de confianza cero y les brinda una cobertura de detección MITRE ATT&CK más amplia, lo que ayuda a reducir el riesgo de infracción y multas de cumplimiento. La integración también permite a los equipos de seguridad y TI aprovechar sus inversiones existentes en SSE y NDR para lograr una mayor madurez de confianza cero al aumentar la cantidad de sistemas críticos para el negocio con monitoreo continuo a nivel forense y reducir el tiempo que lleva producir calidad, auditoría. informes de cumplimiento preparados, entre muchos otros beneficios.

Con ExtraHop Zero Trust Extension para Netskope, las organizaciones pueden mantener un acceso de confianza cero a sus redes sin comprometer la seguridad o el rendimiento de las aplicaciones en la nube y los equipos remotos. Los equipos obtienen visibilidad en tiempo real del tráfico de red que cruza el SSE, junto con los datos granulares a nivel de paquete necesarios para evaluar y resolver problemas a la velocidad del negocio. Se trata de un raro triunfo para estos equipos y una gran pérdida para los atacantes.

Gartner no respalda a ningún proveedor, producto o servicio descrito en sus publicaciones de investigación y no recomienda a los usuarios de tecnología que seleccionen sólo aquellos proveedores con las calificaciones más altas u otra designación. Las publicaciones de investigación de Gartner consisten en opiniones de la organización de investigación de Gartner y no deben interpretarse como declaraciones de hechos. Gartner renuncia a toda garantía, expresa o implícita, con respecto a esta investigación, incluida cualquier garantía de comerciabilidad o idoneidad para un propósito particular.

Para más información , pinche aquí.