La persistente escasez de profesionales capacitados en ciberseguridad que creció un 26,2 % durante el año pasado , junto con el hecho de que los ciberataques globales aumentaron un 38 % en 2022 , significa que las organizaciones buscan cada vez más la automatización de la seguridad para ayudar a los equipos de ciberseguridad a mantener el ritmo.

De hecho, el 98 % de los encuestados en nuestra encuesta " Adopción de la automatización del estado de la ciberseguridad en 2022 " dice que ha aumentado sus presupuestos de automatización. Esta es una gran noticia para los analistas con exceso de trabajo, pero con esa mayor inversión viene un mayor escrutinio de cómo se gasta ese presupuesto y el retorno de la inversión (ROI) esperado. Los profesionales de la seguridad deben estar armados con análisis para mostrar los beneficios y justificar las inversiones. ThreatQuotient puede ayudar.

Un enfoque basado en casos de uso para el análisis del ROI

ThreatQuotient completó recientemente un enfoque basado en casos de uso para el análisis del ROI para cuantificar el valor que nuestros clientes obtienen con la plataforma ThreatQ. Uno de los beneficios clave de ThreatQ Platform es permitir una "automatización equilibrada" en la que se automatizan tareas repetitivas, de bajo riesgo y que consumen mucho tiempo, mientras que los analistas humanos toman la iniciativa en investigaciones irregulares, de alto impacto y sensibles al tiempo con la automatización que simplifica algunos del trabajo. Nuestro análisis se centró en identificar las tareas principales más adecuadas para la automatización y cuantificar el ahorro de tiempo para los equipos de seguridad cuando esas áreas están automatizadas.

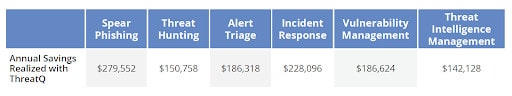

La siguiente tabla resume los ahorros anuales para cada caso de uso:

Los cálculos se basan en la investigación de la industria, además de la experiencia de trabajo con múltiples clientes. Cada caso de uso proporcionó ahorros suficientes para producir un ROI positivo y un período de recuperación corto después de tener en cuenta el costo de una licencia de ThreatQ.

Entonces, ¿cómo llegamos a estos números? Anteriormente , profundizamos en dos casos de uso: Spear Phishing y Alert Triage. Aquí, veremos los casos de uso restantes.

Instantáneas de cálculo de ROI

Caza de amenazas: existen varios desafíos para la caza de amenazas. Muchos equipos de seguridad no saben por dónde empezar porque carecen de la capacidad de priorizar las amenazas en su entorno, y la búsqueda de amenazas requiere habilidades, conocimientos y experiencia específicos que pocos analistas poseen. Una vez que los analistas obtienen acceso a los datos que necesitan, por lo general no tienen forma de conectar rápidamente los puntos para comprender el ataque y el comportamiento del actor de la amenaza. Las organizaciones terminan con recursos de alto valor que gastan cantidades excesivas de tiempo coordinando esfuerzos y determinando las mejores acciones a tomar después de la cacería para mitigar el riesgo.

La plataforma ThreatQ simplifica y acelera los procesos de formulación de hipótesis, caza y actuación con capacidades que incluyen la priorización automatizada de datos para respaldar el desarrollo de hipótesis, soporte para investigaciones colaborativas a través de ThreatQ Investigations y la capacidad de automatizar la respuesta a través de ThreatQ TDR Orchestrator. Esto se traduce en un ahorro de tiempo de más de 1200 horas para una organización con un solo personal centrado en la caza de amenazas. A una tarifa por hora completamente cargada de $120 y las ganancias de eficiencia esperadas, calculamos un ahorro anual de casi $151,000 solo del caso de uso de búsqueda de amenazas.

Respuesta a incidentes: recopilar toda la información necesaria para comprender el alcance, el impacto y las acciones requeridas para mitigar el daño posterior al ataque y la recuperación es un proceso difícil y, a menudo, manual, ya que los datos vienen en una gran variedad de formatos de muchos equipos y herramientas diferentes. Si un incidente bajo investigación se puede relacionar con una campaña conocida o un adversario, el análisis y el tiempo de respuesta se pueden reducir drásticamente, ya que las tácticas, técnicas y procedimientos (TTP) clave ya están documentados y proporcionan las migas de pan proverbiales que conducen a los escondites para buscar. Pero a menudo no existe un depósito central para estos datos, o una manera fácil de trabajar en colaboración para acelerar la investigación y la respuesta.

ThreatQ proporciona capacidades que aceleran las tareas, incluida la creación de procedimientos defensivos, el mantenimiento del conocimiento de los TTP, la realización de análisis de malware, la actualización de firmas, la vinculación de la actividad con adversarios conocidos, la detención del acceso de intrusos y la supervisión de cambios en los TTP. Usando la tarifa por hora completamente cargada para un analista responsable de la respuesta a incidentes y un ahorro de tiempo anual de casi 2000 horas, el cliente pudo obtener ahorros anuales de casi $230 0000 en todo el equipo responsable de la respuesta a incidentes.

Priorización de vulnerabilidades: incluso para organizaciones maduras, es simplemente imposible parchear y mitigar todas las vulnerabilidades presentes en una red empresarial, lo que lleva a los equipos a priorizar la mitigación en función de datos limitados y orientados hacia el interior. Dado que una vulnerabilidad es tan mala como la amenaza que la explota y el impacto en la organización, los equipos de seguridad deben adoptar un enfoque basado en datos para priorizar las vulnerabilidades en función de este conocimiento.

ThreatQ permite a los equipos de seguridad enfocar sus recursos de administración de vulnerabilidades donde el riesgo es mayor al determinar la relevancia para la organización y priorizar eso; mapeo a adversarios que apuntan a la organización con CVE que usan y otros datos históricos; y reevaluar y priorizar continuamente a medida que evolucionan los datos externos e internos. Los clientes informaron ganancias de eficiencia de hasta un 90 % al usar la plataforma ThreatQ para la priorización de vulnerabilidades, lo que resultó en un ahorro de más de $186 000.

Gestión de inteligencia de amenazas: los analistas son bombardeados con millones de puntos de datos de amenazas todos los días desde múltiples fuentes en múltiples formatos. Necesitan una forma de ingerir, consolidar, normalizar y desduplicar automáticamente los datos de inteligencia de amenazas de fuentes externas en una ubicación manejable. También se puede obtener un valor tremendo de los datos de eventos y amenazas internas para un contexto adicional, por lo que también se deben agregar y almacenar. El siguiente paso es correlacionar y priorizar todos estos datos. Pero dado que lo que es una prioridad para una empresa puede no ser relevante para otra, los analistas deben controlar cómo se realizan la puntuación, la priorización y el vencimiento. Además, a medida que se aprenden nuevos datos y contexto, la inteligencia de amenazas debe calificarse y volver a calificarse para que los informes y el análisis de tendencias estén siempre actualizados.

ThreatQ automatiza estos procesos para brindar ganancias de eficiencia significativas. Los clientes informaron ahorros de tiempo de casi 1,200 horas por año relacionadas con la generación de informes y las tendencias, logrando ahorros anuales de más de $140,000.

Puede ver toda la información desde aquí.